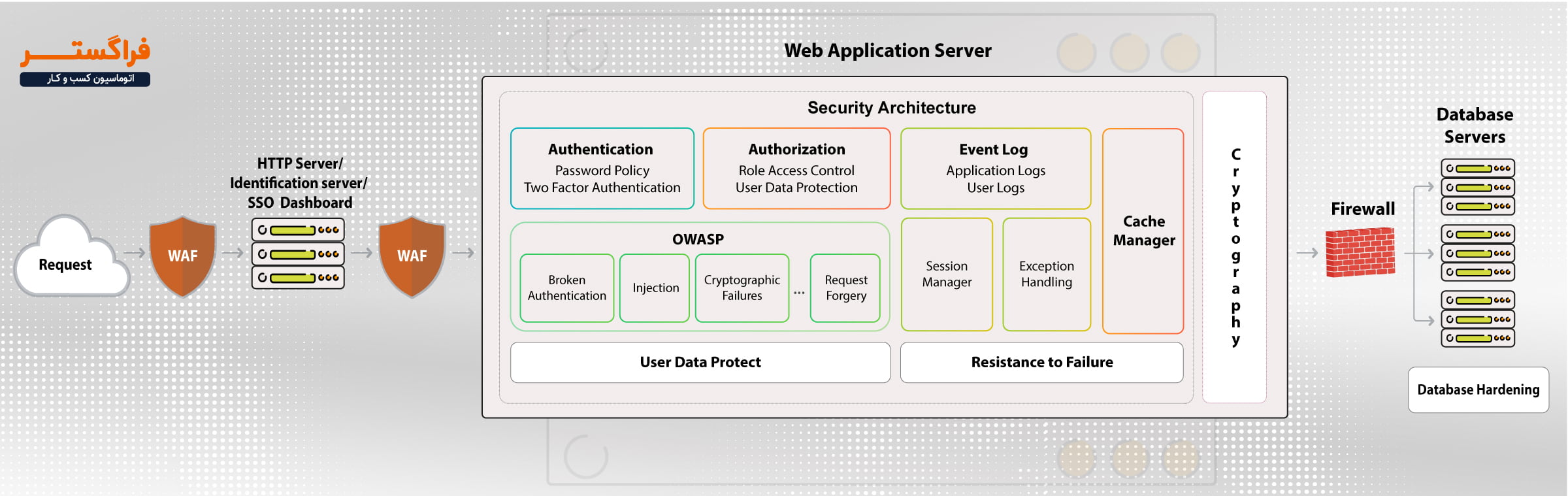

معماری امنیتی نرمافزار

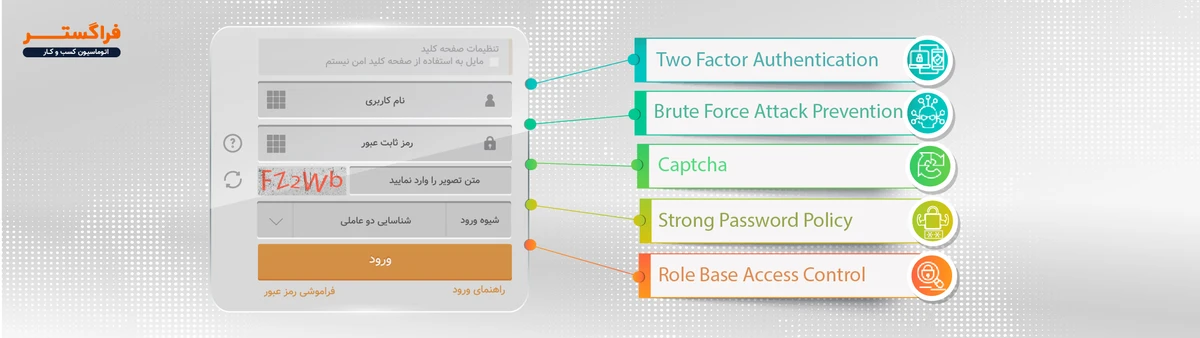

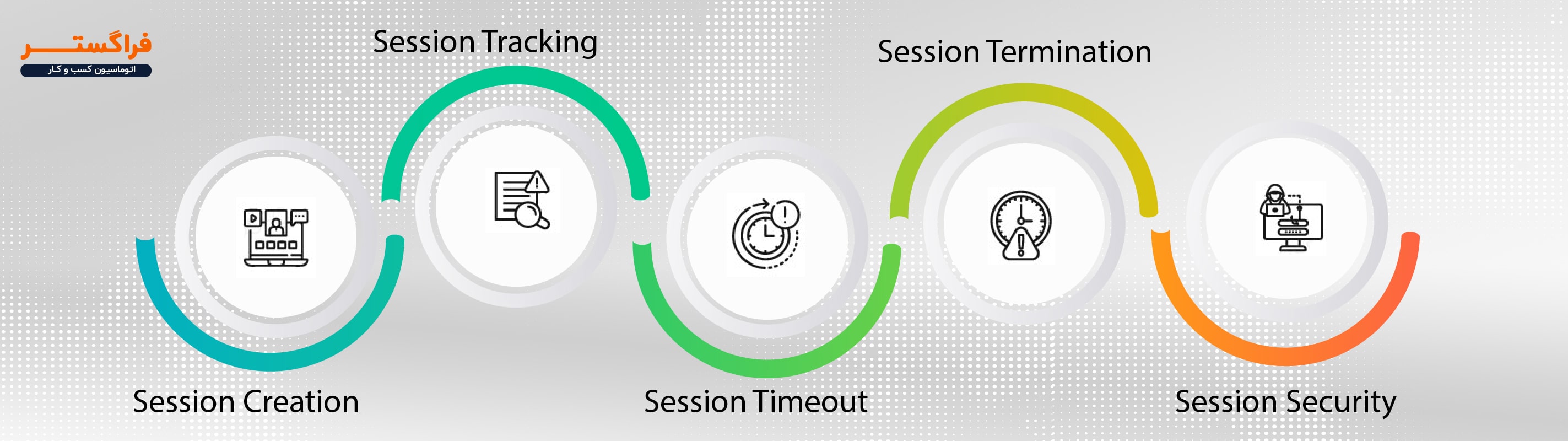

مقاومسازی یا امنسازی نرمافزارهای سازمانی در برابر حملات سایبری و نفوذها، حاصل مجموعهای از عوامل بههم پیوسته در حوزههای زیرساخت و شبکه، سیستم عامل و پایگاه داده، سیاستگذاریهای حوزه فناوری و نحوه مدیریت اطلاعات میباشد. بطور قطع رعایت اصول امنیت اطلاعات در طراحی و تولید محصول نرمافزاری نیز یکی از شاخصههای اصلی مقاومسازی و ایمنی اطلاعات خواهد بود.

در جدیدترین ارزیابی انجام شده توسط سازمان فناوری اطلاعات ایران جهت ارزیابی امنیتی محصولات فناوری اطلاعات بر مبنای استاندارد ISO/IEC/ISIRI 15408 با گذراندن مراحل مختلف تست و ارزیابی، نرمافزار اتوماسیون اداری و مدیریت فرآیندهای فراگستر، موفق به اخذ گواهینامه ارزیابی امنیتی محصول (افتا) گردیده است. این گواهینامه با شماره CBP-C706-0201 صادر شده است و از آدرس https://sec.ito.gov.ir/page/eram قابل استعلام میباشد.